Aktuell kontrolliere ich öfter die Statistiken meiner Server, da ich auch erst Anfang der Woche ein Anycast-DNS-Setup in Produktion genommen habe.

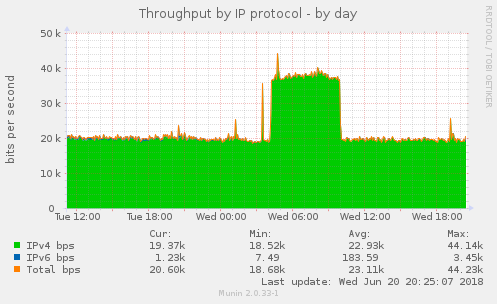

Dabei ist mir folgender Graph aufgefallen.

Ein sehr verwunderlicher Berg, denn auf dem Server läuft nur ein Secondary NS, der auch zur Zeit nur via IPv4 Unicast erreichbar ist. (Der restliche IPv6-Traffic ist unter anderem das Monitoring.)

Die etwas sehr krude zusammengestrickte Abfrage bestätigt meine Vermutung:

# grep "Invalid user" messages | grep -E -o "[0-9]+\.[0-9]+\.[0-9]+\.[0-9]+" | sort | uniq -c | sort -r -h -k 1 10967 211.142.122.58 411 185.225.37.219 200 111.7.177.239 66 128.199.191.144 40 103.99.2.120 31 130.162.108.21 22 201.156.167.34 21 122.225.36.138 20 5.188.10.76 17 159.65.11.139 16 195.154.102.162 16 167.114.13.150 14 59.45.170.163 14 116.253.147.85 12 205.185.113.213 12 103.99.3.95 11 5.101.40.97

Über 10.000 Zugriffsversuche über SSH von nur einer einzigen öffentlichen IPv4. Blöd für den Angreifer, dass nur eine Public-Key-Authentifizierung möglich ist. Da hilft das ganze Durchraten nicht viel.

Interessant ist auch, aus welchen Ecken der Welt die Abfragen kommen. Meist bestätigt sich das Vorurteil, dass es aus China sein könnte:

inetnum: 211.142.96.0 - 211.142.207.255 netname: CMNET-henan descr: China Mobile Communications Corporation - henan country: CN

Irgendwann sollte ich mal Fail2ban aufsetzen, damit solche Zugriffe direkt ins Nirvana laufen. Schließlich verbrauchen Blinklichter im Glasfaser und CPU-Zyklen am Ende des Tages immer noch Strom.